am 13.11.2023 - 11:25 Uhr

Aus wirtschaftlicher Sicht ist die IT-Sicherheit relevante Grundlage für die Sicherung des Geschäftsmodells eines Rechenzentrums, nicht zuletzt weil in der Regel in Service-Level-Agreements konkrete Zusagen zu Verfügbarkeiten festgelegt werden. Allerdings haben sich in den vergangenen Jahrzehnten haben sich Aufbau, Struktur und technische Ausstattung von Rechenzentren umfassend verändert.

So fasste das Bundesamt für Sicherheit in der Informationstechnik (BSI) die aus der Mitte der 1990er Jahre stammenden Definitionen der Begriffe 'Rechenzentrum' und 'Serverraum' neu. Dabei wurden Empfehlungen und Vorgaben – beispielsweise in den Mindeststandards nach § 8 Abs. 1 BSIG – praxisnäher formuliert.

Für den Betrieb von Rechenzentren gelten mittlerweile eine Vielzahl von Gesetzen und Regelwerken wie

Zum Beispiel schreibt das BSIG § 8a insbesondere vor: „Betreiber Kritischer Infrastrukturen sind verpflichtet, …angemessene organisatorische und technische Vorkehrungen zur Vermeidung von Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse zu treffen.“

Störungen in Rechenzentren können von innen und von außen indiziert auftreten. Von innen indizierte Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit betreffen die grundsätzliche Betriebssicherheit der Datacenter-Infrastruktur. Der ICONAG-Fachbeitrag „Checkliste zum Einsatz einer Management- und Bedieneinrichtung (MBE) mit Energiemanagementsystem (EnMS) in Rechenzentren“ führt wichtige Schritte zur Vermeidung solcher Störungen bei Planung und Umsetzung einer Management- und Bedieneinrichtung (MBE) im Rahmen des Datacenter Infrastructure Management (DCIM) auf (Die Checkliste kann bestellt werden.).

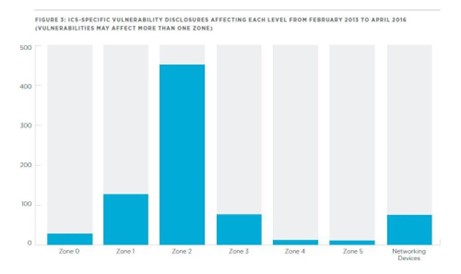

Automationssysteme sind insbesondere in den Purdue-Zonen 0 bis 2, also auf der Feldebene, Steuerungsebene und Prozessleitebene besonders für von außen indizierte Störungen gefährdet, wie eine Fire Eye-Studie aus dem Jahr 2016 zeigt.

(Bild: Fire Eye: „2016 Industrial Control Systems (ICS) Vulnerability Trend Report“)

Bei von außen indizierten Störungen handelt es in der Regel um Sabotage, Spionage oder unerlaubten Zutritt. Bei Sabotage kommt es zum Fremdeingriff in eine Anlage, der zu Störungen oder Ausfällen führt. Ziel ist die Erpressung von Lösegeld. Über die Bedrohung Spionage wird unerlaubt auf Informationen zugegriffen, mit dem Ziel, Geschäftsinterna und -geheimnisse auszuspionieren. Der unerlaubte Zutritt in das Gebäude erfolgt mit der Absicht des Diebstahls.

Die wichtigsten Regelwerke zur IT-Sicherheit, die konkret für die Gebäude-Automation gelten, sind:

Dabei ist zu bemerken, dass es auch für die Gebäude-Automation keine 100-prozentige IT-Sicherheit gibt. Der Schutzbedarf für ein hochverfügbares Rechenzentrum ist als hoch beziehungsweise sehr hoch einzustufen.

Welche Vorkehrungen im Gewerk Gebäudeautomation konkret zu treffen sind, müssen aus einer Risiko-Analyse für den jeweiligen Anwendungsfall abgeleitet werden. Im BSI-Standards- und Grundschutzkompendium werden folgende Gefährdungslagen für die Gebäudeautomation als besonders bedeutend genannt:

EINLADUNG ZUM ONLINE-SEMINAR

Am Dienstag, 21. November 2023, veranstalten die Unternehmen ICONAG-Leittechnik, B-Unity und die Infrontec Ingenieurgesellschaft das Online-Seminar „Monitoring als Grundlage für Hochverfügbarkeit und Energie-Effizienz von Rechenzentren“.

Im Zeitraum von 13:30 Uhr bis 17:30 Uhr werden folgende Themen in diversen Vorträgen behandelt:

Die Referenten verfügen über Expertenwissen und umfangreiche Erfahrung aufgrund ihrer verantwortlichen Funktionen, beispielsweise in einem Rechenzentrum einer deutschen Großstadt, bei der Deutschen Flugsicherung sowie in der Planung, Beratung und Umsetzung des Infrastrukturmanagements von Rechenzentren. Die Teilnahme ist kostenlos.

Unzureichende Planung der Gebäude-Automation, zum Beispiel durch fehlende Redundanzen oder hohe Komplexität der Zusammenarbeit unterschiedlicher Gewerke.

Darüber hinaus sieht das BSI folgende Defizite im Technischen Gebäude-Management (TGM) beziehungsweise Datacenter Infrastructure Management (DCIM) als Risikoquellen:

Die Risiken im Infrastruktur-Management für Rechenzentren (DCIM) werden häufig durch entsprechende Systeme und Prozesse schon aus Gründen des Geschäftsbetriebs in Planung und Betrieb berücksichtigt. Eine Ausnahme bildet eventuell das konsequente Monitoring der TGA, vor allem in kleineren Rechenzentren.

Hier ist davon auszugehen, dass spätestens mit der Umsetzung des Gebäude-Energiegesetzes und Energie-Effizienzgesetzes bis 2025 nachgebessert wird und alle Rechenzentren mit Management- und Bedieneinrichtungen sowie Energie-Management-Systemen im Rahmen des Datacenter Infrastructure Managements ausgestattet werden.

Auch für die Feld- und Automationsebene der Gebäude-Automation muss gelten, dass Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit der Daten gewährleistet ist. Die meisten Risiken ergeben sich, wenn die Automationssysteme an das Internet angekoppelt werden.

Als Ableitungen von praktischen Anforderungen an die Gebäude-Automation für Ausführung und Betrieb von Rechenzentren aus dem BSI-Grundschutzkompendium in Verbindung mit der VDMA 24774 (2023-03) IT-Sicherheit in der Gebäude-Automation können folgende Punkte besonders relevant sein und einen nützlichen Leitfaden bilden. Bei der Aufzählung wird davon ausgegangen, dass im Rechenzentrumsbetrieb ohnehin ein erhöhtes Niveau an die IT-Sicherheit gewährleistet ist und die Grundlagen hierfür nicht nochmal explizit aufgeführt werden müssen:

Ableitungen als Vorgaben für die Planung der Gebäude-Automation

Ableitungen für die Umsetzung beziehungsweise Ausführung der Gebäude-Automationssysteme

Einrichtung physikalisch oder virtuell getrennte IP-Netzwerke für die Gebäude-Automation samt Absicherung besonders gefährdeter Netzwerksegmente durch Firewalls.

Gesicherter Zugriff für Fernwartung.

Festlegung eines Backup-Konzeptes für Automationsstationen und Management-Ebene samt Anweisungen für ein Recovery.

Physische Sicherung von Schaltschränken, Technikräumen zum Beispiel samt Deaktivierung von USB- oder Ethernet-Zugängen.

Malware-Schutz und aktuellste Sicherheits-Patches für Engineering-Werkzeuge.

Projektspezifische Anpassung der Zugriffsberechtigungen und Änderung der Passwörter (insbesondere auf Automationsstationen, BBE, MBE), Aktivierung von Auto-Logoff-Funktionen.

Nachhärtung der Systeme durch Deaktivierung beziehungsweise Löschung aller ungenutzter Dienste, physikalische Zugänge, Benutzerkonten, Prozesse und Programme (insbesondere auf Automationsstationen, BBE, MBE), Aktivierung von Auto-Logoff-Funktionen.

Erstellung der Arbeitsvorschriften und Verhaltensanweisungen zum dauerhaften Erhalt der IT-Sicherheit durch den Errichter (SOP = Standard Operating Procedure).

Erstellung und Übergabe einer GA-Netzwerk-Dokumentation mit Modellbezeichnungen der Komponenten, MAC-Adressen, Einbauort und Firmware Versionsständen.

IT-Sicherheitsschulung für die Bediener.

Ableitungen für den Betrieb der Gebäude-Automationssysteme

Auch in der Gebäude-Automation gibt es keine 100-prozentige Sicherheit für Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit der Daten. Durch Vorgabe und Beachtung einfacher technischer und organisatorischer Maßnahmen kann jedoch ein gutes Sicherheitsniveau erreicht werden. Zusammenfassend folgende 5 Tipps:

| Die ICONAG MBE (Management- und Bedieneinrichtung)-Software wurde als B-AWS (Bacnet Advanced Workstation) nach der aktuellen BACnet Revision 19 zertifiziert. |

Powered by ModuleStudio 1.3.2